-

دسته: رشته کامپیوترفرمت : word | حجم : 882kb | صفحات : 145قیمت: 11000 تومان

2,290 views

عنوان :

پایان نامه اتصال شبکه های VLAN از طریق سوئیچ

تعداد صفحات :۱۴۵

نوع فایل : ورد و قابل ویرایش

چکیده

مقاله ی حاضر برای شرح مسئله و مستند سازی پروژه دانشجویی طراحی شبکه های محلی مجازی ( اختصارا در این مقاله، شبکه های مجازی یا VLAN ) تهیه شده است.

از آنجایی که مطالب تئوریک و عملی در این زمینه ارتباط تقریبا اندکی دارند، فعالیت بر اساس این مورد مطالعه (Case Study) ملزم مطالعه و تحقیق عملی در بازار کار و کتب موجود بود. لذا در این مقاله ابتدا به زبانی ساده به بررسی و معرفی تقسیم بندی شبکه ها بر اساس نوع وظایف , توپولوژی ها,حوزه جغرافیایی تحت پوشش ، کابل های شبکه، مزایا و معایب استفاده از آنها، اجزای تشکیل دهنده ی یک مسیریاب، معرفی پورت های مختلف، طریقه ی Password گذاشن بر روی پورت ها، معرفی لایه های شبکه بر اساس استاندارد OSI ، انواع مسیریابی میان مسیریاب ها، انواع پروتکل های مسیریابی به همراه دستورات مورد نیاز می پردازیم.

همچنین مجموعه گردآوری شده شبکه های مجازی(VLAN) ، روش های شناسایی آن ها و پروتکل های مورد نیاز مسیریابی داخل شبکه های مجازی پیکربندی آنها بررسی صحت تنظیمات و فعال بودن آن ها و در نهایت سوئیچ های لایه ۲ و ۳ مکانیسم عملکرد آن ها نحوه برقراری ارتباط با مسیریاب ها و شبکه های مجازی لیست های دسترسی (Access List) و کاربرد آن در شبکه های مجازی به همراه دستورات آنها را مورد بررسی قرار داده و اطلاعات کامل و نحوه ی استفاده از آن ها را در اختیار شما قرار می دهد.

بحث ما در زمینه شبکه های مجازی با یک سوال مطرح میشود،که چگونه میتوان در یک شبکه داخلی با سوئیچ،broadcast domain ها را به تعداد کوچکتری بشکنیم؟

این کار توسط یک شبکه محلی مجازی Virtual Local Area Network (VLAN) انجام میگیرد.

یک شبکه مجازی شامل گروه های منطقی از کاربران شبکه به همراه resource هایی که هر کدام به پورتهای معین adminstrative بر روی هر سوئیچ متصل می شوند،است .هنگامی که شما شبکه های مجازی را می سازید، توانایی ساختن broadcast domain های کوچکتری در شبکه داخلی با سوئیچ لایه ۲ را توسط تخصیص دادن پورت های مختلف بر روی سوئیچ به subnetwork های مختلف را دارید.

هنگامی که frame ها broadcast می شوند، در داخل شبکه و توسط همان شبکه مجازی بین پورت های منطقی آن سوئیچ پخش می شوند.حال این بدین معنی می باشد که ما نیازی به روتر ها نداریم؟

در بعضی موارد بله و در برخی موارد نه! این کاملا به خواسته های ما مربوط میشود. به صورت پیش فرض هیچ host ای نمیتواند از یک شبکه مجازی با host های دیگر درشبکه های مجازی مختلف ارتباط برقرار کند.و این کار مستلزم وجود روتر در شبکه می باشد.

مقاله ای که در پیش رو دارید حاوی دو بخش کلی شامل توضیح و پیاده سازی شبکه می باشد.

واژه های کلیدی: شبکه های VLAN، توپولوژی، کابل، فیبر نوری، مسیریاب، پورت ها، لایه های شبکه، سوئیچینگ، پروتکل

فهرست مطالب

فصل ۱ ۱

مطالعات و تحقیقات ۱

مقدمه: ۲

چکیده: ۴

شبکه ۵

تقسیم بندی شبکه ها: ۵

تقسیم بندی بر اساس نوع وظایف: ۵

تقسیم بندی بر اساس توپولوژی: ۸

سه نوع توپولوژی رایج در شبکه های LAN ۹

توپولوژی BUS ۹

مزایای توپولوژی BUS ۹

معایب توپولوژی BUS ۱۰

توپولوژی STAR ۱۰

مزایای توپولوژی STAR ۱۱

معایب توپولوژی STAR ۱۲

توپولوژی RING ۱۲

مزایای توپولوژی RING ۱۳

معایب توپولوژی RING ۱۴

تقسیم بندی بر اساس حوزه جغرافی تحت پوشش ۱۴

شبکه های LAN ۱۴

شبکه های MAN ۱۵

شبکه های WAN ۱۵

کابل در شبکه ۱۵

کابل به هم تابیده ( Unshielded Twisted pair )UTP ۱۶

مزایای کابل های بهم تابیده : ۱۷

معایب کابل های بهم تابیده : ۱۸

کابل کواکسیال ۱۹

مزایای کابل های کواکسیال : ۱۹

معایب کابل های کواکسیال : ۲۰

فیبر نوری ۲۱

مزایای فیبر نوری : ۲۱

معایب فیبر نوری : ۲۲

اجزائ تشکیل دهنده یک مسیر یاب(Router) : ۲۳

پورت ها: ۲۳

پورت کنسول(CONSOLE): ۲۳

پورت آکس(AUX): ۲۳

پورت تل نت(TELNET): ۲۳

پورت اترنت(ETHERNET) : ۲۴

پورت سریال(SERIAL) : ۲۴

پورت ای-سینک (A-SYNCH): ۲۵

کلمه عبور(PASSWORD): ۲۵

گذاشتن PASSWORD رویCONSOLE PORT: ۲۵

گذاشتن PASSWORD روی AUX PORT: ۲۷

گذاشتن PASSWORD روی TELNET PORT: ۲۷

لایه های شبکه ۲۸

لایه Physical ۲۸

لایهData link ۲۸

لایه Network ۲۹

لایه Transport ۲۹

لایه Session ۳۲

لایهpresentation ۳۲

لایهapplication ۳۲

مسیریابی به صورت ایستا(Static route): ۳۵

مزایا: ۳۵

معایب: ۳۵

مسیریابی به صورت پویا (Dynamic route): ۳۶

Routing protocol basics: ۳۶

پروتکل های مسیریابی (Routing protocol): ۳۷

ROUTING INFORMATION PROTOCOL(RIP) ۳۷

پیکربندی مسیریابی ( CONFIGORING RIP ROUTING) RIP ۳۸

INTERIOR GATEWAY ROUTING PROTOCOL(IGRP) ۳۸

پیکربندی مسیریابی(CONFIGURING IGRP ROUTING) IGRP ۳۹

DIFFUSING UPDATE ALGORITHMS (DUAL) ۴۱

OPEN SHORTEST PATH FIRST (OSPF) ۴۲

شبکه های محلی مجازی(VLAN) ۴۴

V LAN basic ۴۵

کنترل Broadcast ۴۷

امنیت ۴۷

انعطاف پذیری و گسترش پذیری ۴۷

VLAN membership ۴۸

شناسایی شبکه های مجازی محلی ۴۸

Link های مختلف بر روی Valn: ۴۸

Access link: ۴۸

Trunk link: ۴۹

اتصالات trunk: ۴۹

پروتکل های trunking: ۵۰

روش های شناسایی شبکه های مجازی ۵۱

Inter-switch link(ISL) ۵۱

IEEE 802.1Q ۵۱

پروتکل (Vlan trunking protocol) VTP ۵۲

حالت های مختلف VTP domain ۵۳

سرویس دهنده ۵۴

سرویس گیرنده ۵۴

Transparent : ۵۴

هرس VTP ۵۵

مسیریابی داخل شبکه های مجازی محلی: ۵۵

پیکربندی شبکه های مجازی محلی ۵۷

اختصاص پورت های سوئیچ به شبکه های مجازی: ۵۸

پیکربندی پورت هایTrunk : ۵۹

Trunking با سوئیچ های مدل ۳۵۵۰ کاتالیست سیسکو ۶۱

پیکربندی inter-vlan routing ۶۱

انواع پیام های vtp : ۶۴

بررسی صحت تنظیمات و فعال بودن VLAN : ۶۵

پیکر بندی اقدامات امنیتی: ۶۶

شماره های تخصیص یافته به vlan : ۶۶

پارامتر configuration revision : ۶۸

تعریف سوئیچ: ۶۸

سوئیچینگ: ۶۸

سرویس های سوئیچینگ: ۶۹

مفهوم پروتکل STP: ۶۹

مکانیسم عملکرد STP : ۶۹

Transparent Bridge ۷۰

تشخیص چرخه ها یا loopهای ایجادی: ۷۱

تشریح یک شبکه بدون loop: ۷۱

استاندارد ۸۰۲٫ID STP : ۷۲

پیکر بندی Root Switch: ۷۳

مکانیسم انتخاب یک switch به عنوان root : ۷۴

انواع حالت های یک پورت در STP : ۷۵

Blocking: ۷۶

Listening: ۷۶

Learning: ۷۶

Forwarding: ۷۷

Disabled: ۷۷

بر قراری ارتباط با switch: ۷۸

مفهوم عملیات Routing بین Vlanها: ۷۸

سوئیچ های Multilayer: ۷۸

فعالیت switchهای Multilayer در لایه ۲: ۸۰

فعالیت Multilayer Switch ها در لایه ۳: ۸۲

استفاده از switchهای لایه ۳ درمسیریابی شبکه های مجازی: ۸۳

پیکربندی SVI: ۸۴

پروسه سوئیچینگ لایه ۳: ۸۶

CEF-based Multilayer Switching ۸۷

CEF-based Multilayer Switch: ۸۸

مکانیسم CEF در یکی از دو نوع زیر اجرا می شود: ۸۹

Central CEF mode ۸۹

Distributed CEF mode ۸۹

مکانیسم انتقال اطلاعات توسط سوئیچ لایه ۳: ۹۰

جداول مربوط به دستورات سوئیچ وVlan ۹۱

استفاده از مد پایگاه داده شبکه های مجازی: ۹۲

اختصاص پورت ها به شبکه مجازی : ۹۳

استفاده از دستور رنج: ۹۴

نمایش ودیدن نتایج: ۹۴

حذف کردن پیکر بندی شبکه مجازی: ۹۵

پروتکل پویای trunking: ۹۶

ست کردن نوع بسته: ۹۶

پروتکل Trunking بر روی شبکه های مجازی: ۹۷

استفاده از پایگاه داده شبکه مجازی : ۹۷

مشاهده vtp : ۹۷

لیست دسترسی (Access List) : ۹۹

لیست دسترسی استاندارد: ۹۹

لیست دسترسی گسترش یافته: ۹۹

لیست دسترسی به صورت in bound : ۱۰۰

لیست دسترسی out bound : ۱۰۰

لیست دسترسی استاندارد: ۱۰۰

Wildcard masking: ۱۰۱

لیست دسترسی گسترش یافته: ۱۰۲

کنترل لیست دسترسی : ۱۰۶

فصل ۲ ۱۰۷

شرح اجرای ۱۰۷

پروژه ۱۰۷

شرح پروژه: ۱۰۸

اختصارات ۱۱۵

کلید واژه ها ۱۱۸

منابع ۱۳۶

منابع

عنوان کتاب : سی سی ای ان تی/سی سی ان ای/آی سی ان دی ۱

آزمون رسمی سیسکو (ویراست دوم) ۲۰۰۸

تالیف : وندل آدام

ناشر : حریم علم (کتاب فروشی مهدی عج)

صحافی بهزاد

چاپ چهارم/پاییز ۸۶ناظر فنی : رضا گوینده

شابک : ۹۷۸-۶۰۰-۹۰۰۵۲-۸-۴

عنوان کتاب : سی سی ان ای/آی سی ان دی ۲

آزمون رسمی سیسکو (ویراست دوم)۲۰۰۸

تالیف : وندل آدام

ناشر : حریم علم (کتاب فروشی مهدی عج)

صحافی بهزاد

چاپ چهارم/پاییز ۸۶ناظر فنی : رضا گوینده

شابک : ۹۷۸-۶۰۰-۹۰۰۵۲-۹-۱

عنوان کتاب : سی سی ان ای ۲۰۰۸ (ویراست دوم)

راهنمای سریع دستورات سی سی ان ای

تالیف : اسکات امپسون (سیسکو)

ناشر : کتاب فروشی مهدی

چاپ : اول-تابستان ۸۶

صحافی بهزاد

شابک۱۰ :۱-۵۸۷۲۰-۱۹۳-۳

شابک۱۳: ۹۷۸-۱-۵۸۷۲۰-۱۹۳-۶

عنوان کتاب : سی سی ان ای CCNA (Cisco Certified network Asssociate)

study guide

تالیف : تاد لیم

ناشر : نیل اد

عنوان کتاب : سی سی ان ای اینترو CCNA INTRO

CCNA self-study

تالیف : وندل آدام

ناشر : جان ویت

عنوان کتاب :سی سی ان ای آی سی ان دی CCNA ICND

CCNA self-study

تالیف : وندل آدام

ناشر : جان ویت

عنوان کتاب : راهنمای جامع CCNP BCMSN

ترجمه : حسن محمد زاده

ناشر آریا پروژه

نوبت چاپ : اول

شابک : ۹۶۴-۸۸۲۱-۵۱-۸

عنوان کتاب : شبکه های کامپیوتری

نویسنده :آندرواس.تننباوم

ترجمه : مهندس عین الله جعفر نژاد قمی

ناشر : علوم رایانه

چاپ چهارم :پاییز ۸۶

مقدمه:

مقاله ی حاضر برای شرح مسئله و مستند سازی پروژه دانشجویی طراحی شبکه های محلی مجازی ( اختصارا در این مقاله، شبکه های مجازی یا VLAN ) تهیه شده است. شبکه ی مورد مطالعه case study ارائه شده توسط شرکت تجاری “ایپک یول” ، طرف کارفرما در مناقصه درخواست پیشنهاد همکاری طراحی، اجرا، نظارت و پشتیبانی شبکه ارتباطی آن شرکت می باشد.

از آنجایی که مطالب تئوریک و عملی در این زمینه ارتباط تقریبا اندکی دارند، فعالیت بر اساس این مورد مطالعه (Case Study) ملزم مطالعه و تحقیق عملی در بازار کار و کتب موجود بود. لذا در این مقاله ابتدا به زبانی ساده به بررسی و معرفی تقسیم بندی شبکه ها بر اساس نوع وظایف , توپولوژی ها,حوزه جغرافیایی تحت پوشش ، کابل های شبکه، مزایا و معایب استفاده از آنها، اجزای تشکیل دهنده ی یک مسیریاب، معرفی پورت های مختلف، طریقه ی Password گذاشن بر روی پورت ها، معرفی لایه های شبکه بر اساس استاندارد OSI ، انواع مسیریابی میان مسیریاب ها، انواع پروتکل های مسیریابی به همراه دستورات مورد نیاز می پردازیم.

همچنین مجموعه گردآوری شده شبکه های مجازی(VLAN) ، روش های شناسایی آن ها و پروتکل های مورد نیاز مسیریابی داخل شبکه های مجازی پیکربندی آنها بررسی صحت تنظیمات و فعال بودن آن ها و در نهایت سوئیچ های لایه ۲ و ۳ مکانیسم عملکرد آن ها نحوه برقراری ارتباط با مسیریاب ها و شبکه های مجازی لیست های دسترسی (Access List) و کاربرد آن در شبکه های مجازی به همراه دستورات آنها را مورد بررسی قرار داده و اطلاعات کامل و نحوه ی استفاده از آن ها را در اختیار شما قرار می دهد.

مقاله ای که در پیش رو دارید حاوی دو بخش کلی شامل توضیح و پیاده سازی شبکه می باشد. مطالب جمع آوری شده از کتاب ها و سایت های مختلف وهمچنین ترجمه ی کتاب هایCisco Certified Network associate (CCNA) و Building Cisco Multilayer Switched Networks (BCMSN-CCNP) به منظور معرفی شبکه های مجازی و کاربرد آن در شرکت ها سازمان ها و نهادها می باشد.

رشد و توسعه ی شبکه های کامپیوتری بر کسی پوشیده نیست و امروزه تمامی سازمان ها و نهادها برای برقراری ارتباط با هم و تبادل اطلاعات در میان خود و دیگر سازمان ها از شبکه های کامپیوتری استفاده می کنند و اینترنت پدیده ایست که به این امر کمک می کند. استفاده از شبکه های مجازی در نهاد ها وسازمانها به منظور کاهش ترافیک شبکه و کنترل دسترسی کاربران به بخش های مختلف شبکه داخلی می باشد.

شایان ذکر است که جداول استفاده شده صرفا برای نمایش دستورات و پیکربندی دستگاه های به کار رفته در پروژه می باشد.

قسمت مربوط به پیاده سازی این مقاله، بیانگر نحوه ارتباط بین دپارتمان های مختلف وابسته به سازمان در نقاط مختلف شهر تهران میباشد که در آن از برنامه نرم افزاری GNS 3 ، VISIO و BOSON NETSIM استفاده شده است .

چکیده:

یکی از روشهای ایجاد ارتباط در رایانه ها ایجاد شبکه های کامپیوتری است که می توان آنها (شبکه های کامپیوتری ) را بر اساس ابعاد و تکنولوژی ارتباطی اشان دسته بندی کرد. بر اساس این دسته بندی یکی از انواع شبکه های کامپیوتری شبکه ی محلی است. لیکن تمامی رایانه هایی که می خواهیم در یک شبکه قرار بگیرند همیشه در یک مکان فیزیکی نیستند. لذا شبکه های مجازی محلی یا Virtual Local Area Networks (VLANs) به وجود آمدند تا علاوه بر حل این مشکل، دسترسی رایانه های شبکه شده را در سطوح مختلف کنترل کنند.

در پی تحقیقاتی که در مورد پروژه های در حال اجرا در مورد Vlan در تهران انجام دادیم چند مورد محدود یافت شد. از این موارد یک شرکت مربوط به فعالیت های فناوری اطلاعات به عنوان پیمان کار حاضر به همکاری شد و تنها اسناد اولیه این پروژه را به قیود حفظ محرمانگی و عدم استفاده ی اقتطادی آنها در اختیار ما قرار داد.

این اسناد را مورد مطالعه قرار دادیم. پروژه مشخصا مربوط به شرکت در حال توسعه ی تجاری بود که روابط بین الملل در آن اهمیت خاصی داشت و علی الظاهر برای بهینه سازی در مصارف هذینه های سفر های داخلی و خارجی در صدد استفاده از زیر بستر های فناوری اطلاعات نموده بود. این شرکت (شرکت ایپک یول) در مناقصه اولیه خود ۸ بند مجموعه خدمات و محصول را به مناقصه گذاشته است که در پیوست ۱ و متن این مقاله خواهیم پرداخت. بند ۴ مربوط به حوزه ی مطالعه ی این پروژه میباشد که مرتبط با تهیه دستگاههای فعال شبکه و تنظیم آنهاست. شرکت پیمانکار راه رسیدن به وضعیت مطلوب کارفرما را کاملا تشریح کرد که هسته ی اصلی آن ایجاد Vlan در شبکه بود.

شبکه

یک شبکه شامل مجموعه ای از دستگاهها ( کامپیوتر ، چاپگر و … ) بوده که با استفاده از یک روش ارتباطی ( کابل ، امواج رادیوئی ، ماهواره ) و به منظور اشتراک منابع فیزیکی ( چاپگر) و اشتراک منابع منطقی ( فایل ) به یکدیگر متصل می گردند. شبکه ها می توانند با یکدیگر نیز مرتبط شده و شامل زیر شبکه هائی باشند.

تقسیم بندی شبکه ها:

.شبکه های کامپیوتری را بر اساس مولفه های متفاوتی تقسیم بندی می نمایند. در ادامه به برخی از متداولترین تقسیم بندی های موجود اشاره می گردد .

تقسیم بندی بر اساس نوع وظایف:

کامپیوترهای موجود در شبکه را با توجه به نوع وظایف مربوطه به دو گروه عمده : سرویس دهندگان (Servers) و یا سرویس گیرندگان (Clients) تقسیم می نمایند. کامپیوترهائی در شبکه که برای سایر کامپیوترها سرویس ها و خدماتی را ارائه می نمایند ، سرویس دهنده نامیده می گردند. کامپیوترهائی که از خدمات و سرویس های ارائه شده توسط سرویس دهندگان استفاده می کنند ، سرویس گیرنده نامیده می شوند .

در شبکه های Client-Server ، یک کامپیوتر در شبکه نمی تواند هم بعنوان سرویس دهنده و هم بعنوان سرویس گیرنده ، ایفای وظیفه نماید.با توجه به شکل (۱-۱)

یک شبکه LAN در ساده ترین حالت از اجزای زیر تشکیل شده است :

– دو کامپیوتر شخصی . یک شبکه می تواند شامل چند صد کامپیوتر باشد. حداقل یکی از کامپیوترها می بایست بعنوان سرویس دهنده مشخص گردد. ( در صورتیکه شبکه از نوع Client-Server باشد ). سرویس دهنده، کامپیوتری است که هسته اساسی سیستم عامل بر روی آن نصب خواهد شد.

– یک عدد کارت شبکه (NIC) برای هر دستگاه. کارت شبکه نظیر کارت هائی است که برای مودم و صدا در کامپیوتر استفاده می گردد. کارت شبکه مسئول دریافت ، انتقال ، سازماندهی و ذخیره سازی موقت اطلاعات در طول شبکه است . بمنظور انجام وظایف فوق کارت های شبکه دارای پردازنده ، حافظه و گذرگاه اختصاصی خود هستند.

تقسیم بندی بر اساس توپولوژی:

الگوی هندسی استفاده شده جهت اتصال کامپیوترها ، توپولوژی نامیده می شود. توپولوژی انتخاب شده برای پیاده سازی شبکه ها، عاملی مهم در جهت کشف و برطرف نمودن خطاء در شبکه خواهد بود. انتخاب یک توپولوژی خاص نمی تواند بدون ارتباط با محیط انتقال و روش های استفاده از خط مطرح گردد. نوع توپولوژی انتخابی جهت اتصال کامپیوترها به یکدیگر ، مستقیما” بر نوع محیط انتقال و روش های استفاده از خط تاثیر می گذارد. با توجه به تاثیر مستقیم توپولوژی انتخابی در نوع کابل کشی و هزینه های مربوط به آن ، می بایست با دقت و تامل به انتخاب توپولوژی یک شبکه همت گماشت . عوامل مختلفی جهت انتخاب یک توپولوژی بهینه مطرح می شود. مهمترین این عوامل بشرح ذیل است :

– هزینه . هر نوع محیط انتقال که برای شبکه محلی LAN انتخاب گردد، در نهایت می بایست عملیات نصب شبکه در یک ساختمان پیاده سازی گردد. عملیات فوق فرآیندی طولانی جهت نصب کانال های مربوطه به کابل ها و محل عبور کابل ها در ساختمان است . در حالت ایده آل کابل کشی و ایجاد کانال های مربوطه می بایست قبل از تصرف و بکارگیری ساختمان انجام گرفته باشد. بهرحال می بایست هزینه نصب شبکه بهینه گردد.

– انعطاف پذیری . یکی از مزایای شبکه های محلی LAN ، توانائی پردازش داده ها و گستردگی و توزیع گره ها در یک محیط است . بدین ترتیب توان محاسباتی سیستم و منابع موجود در اختیار تمام استفاده کنندگان قرار خواهد گرفت . در ادارات همه چیز تغییر خواهد کرد.

( لوازم اداری، اتاقها و … ) . توپولوژی انتخابی می بایست بسادگی امکان تغییر پیکربندی در شبکه را فراهم نماید. مثلا” ایستگاهی را از نقطه ای به نقطه دیگر انتقال و یا قادر به ایجاد یک ایستگاه جدید در شبکه باشیم .

سه نوع توپولوژی رایج در شبکه های LAN

BUS

STAR

RING

توپولوژی BUS

یکی از رایجترین توپولوژی ها برای پیاده سازی شبکه های محلی LAN است . در مدل فوق از یک کابل بعنوان ستون فقرات اصلی در شبکه استفاده شده و تمام کامپیوترهای موجود در شبکه ( سرویس دهنده ، سرویس گیرنده ) به آن متصل می گردند.با توجه به شکل (۱-۲)

مزایای توپولوژی BUS

– کم بودن طول کابل . بدلیل استفاده از یک خط انتقال جهت اتصال تمام کامپیوترها ، در توپولوژی فوق از کابل کمی استفاده می شود.موضوع فوق باعث پایین آمدن هزینه نصب و ایجاد تسهیلات لازم در جهت پشتیبانی شبکه خواهد بود.

– ساختار ساده . توپولوژی BUS دارای یک ساختار ساده است . در مدل فوق صرفا” از یک کابل برای انتقال اطلاعات استفاده می شود.

– توسعه آسان . یک کامپیوتر جدید را می توان براحتی در نقطه ای از شبکه اضافه کرد. در صورت اضافه شدن ایستگاههای بیشتر در یک سگمنت, می توان از تقویت کننده هائی به نام ریپیتر Repeater استفاده کرد.

معایب توپولوژی BUS

– مشکل بودن عیب یابی . با اینکه سادگی موجود در تویولوژی خطی BUS امکان بروز اشتباه را کاهش می دهند، ولی در صورت بروز خطاء کشف آن ساده نخواهد بود. در شبکه هائی که از توپولوژی فوق استفاده می نمایند ، کنترل شبکه در هر گره دارای مرکزیت نبوده و در صورت بروز خطاء می بایست نقاط زیادی بمنظور تشخیص خطاء بازدید و بررسی گردند.

– ایزوله کردن خطاء مشکل است . در صورتیکه یک کامپیوتر در توپولوژی فوق دچار مشکل گردد ، می بایست کامپیوتر را در محلی که به شبکه متصل است رفع عیب نمود. در موارد خاص می توان یک گره را از شبکه جدا کرد. در حالتیکه اشکال در محیط انتقال باشد ، تمام یک سگمنت می بایست از شبکه خارج گردد.

– ماهیت تکرارکننده ها . در مواردیکه برای توسعه شبکه از تکرارکننده ها استفاده می گردد، ممکن است در ساختار شبکه تغییراتی نیز داده شود. موضوع فوق مستلزم بکارگیری کابل بیشتر و اضافه نمودن اتصالات مخصوص شبکه است .

توپولوژی STAR

در این نوع توپولوژی همانگونه که از نام آن مشخص است ، از مدلی شبیه “ستاره” استفاده می گردد. در این مدل تمام کامپیوترهای موجود در شبکه معمولا” به یک دستگاه خاص با نام ” هاب ” متصل خواهندشد.با توجه شکل(۲-۲)

مزایای توپولوژی STAR

– سادگی سرویس شبکه . توپولوژی ستاره ای STAR شامل تعدادی از نقاط اتصالی در یک نقطه مرکزی است . ویژگی فوق تغییر در ساختار و سرویس شبکه را آسان می نماید.

– در هر اتصال یک دستگاه . نقاط اتصالی در شبکه ذاتا” مستعد اشکال هستند. در توپولوژی ستاره ای STAR اشکال در یک اتصال ، باعث خروج آن خط از شبکه و سرویس و اشکال زدائی خط مزبور است . عملیات فوق تاثیری در عملکرد سایر کامپیوترهای موجود در شبکه نخواهد گذاشت .

– کنترل مرکزی و عیب یابی . با توجه به این مسئله که نقطه مرکزی مستقیما” به هر ایستگاه موجود در شبکه متصل است ، اشکالات و ایرادات در شبکه بسادگی تشخیص و مهار خواهند گردید.

– روش های ساده دستیابی . هر اتصال در شبکه شامل یک نقطه مرکزی و یک گره جانبی است . در چنین حالتی دستیابی به محیط انتقال حهت ارسال و دریافت اطلاعات دارای الگوریتمی ساده خواهد بود.

معایب توپولوژی STAR

– زیاد بودن طول کابل . بدلیل اتصال مستقیم هر گره به نقطه مرکزی ، مقدار زیادی کابل مصرف می شود. با توجه به اینکه هزینه کابل نسبت به تمام شبکه ، کم است ، تراکم در کانال کشی جهت کابل ها و مسائل مربوط به نصب و پشتیبنی آنها بطور قابل توجهی هزینه ها را افزایش خواهد داد.

– مشکل بودن توسعه . اضافه نمودن یک گره جدید به شبکه مستلزم یک اتصال از نقطه مرکزی به گره جدید است . با اینکه در زمان کابل کشی پیش بینی های لازم جهت توسعه در نظر گرفته می شود ، ولی در برخی حالات نظیر زمانیکه طول زیادی از کابل مورد نیاز بوده و یا اتصال مجموعه ای از گره های غیر قابل پیش بینی اولیه ، توسعه شبکه را با مشکل مواجه خواهد کرد

– وابستگی به نقطه مرکزی . در صورتیکه نقطه مرکزی ( هاب ) در شبکه با مشکل مواجه شود ، تمام شبکه غیرقابل استفاده خواهد بود.

توپولوژی RING

در این نوع توپولوژی تمام کامپیوترها بصورت یک حلقه به یکدیگر مرتبط می گردند. تمام کامپیوترهای موجود در شبکه ( سرویس دهنده ، سرویس گیرنده ) به یک کابل که بصورت یک دایره بسته است ، متصل می گردند. در مدل فوق هر گره به دو و فقط دو همسایه مجاور خود متصل است . اطلاعات از گره مجاور دریافت و به گره بعدی ارسال می شوند. بنابراین داده ها فقط در یک جهت حرکت کرده وازایستگاهی به ایستگاه دیگر انتقال پیدا می کنند.

مزایای توپولوژی RING

– کم بودن طول کابل . طول کابلی که در این مدل بکار گرفته می شود ، قابل مقایسه به توپولوژی BUS نبوده و طول کمی را در بردارد. ویژگی فوق باعث کاهش تعداد اتصالات ( کانکتور) در شبکه شده و ضریب اعتماد به شبکه را افزایش خواهد داد .با توجه به شکل (۳-۲)

– نیاز به فضائی خاص جهت انشعابات در کابل کشی نخواهد بود.بدلیل استفاده از یک کابل جهت اتصال هر گره به گره همسایه اش ، اختصاص محل هائی خاص بمنظور کابل کشی ضرورتی نخواهد داشت .

– مناسب جهت فیبر نوری . استفاده از فیبر نوری باعث بالا رفتن نرخ سرعت انتقال اطلاعات در شبکه است. چون در توپولوژی فوق ترافیک داده ها در یک جهت است ، می توان از فیبر نوری بمنظور محیط انتقال استفاده کرد.در صورت تمایل می توان در هر بخش ازشبکه از یک نوع کابل بعنوان محیط انتقال استفاده کرد . مثلا” در محیط های ادرای از مدل های مسی و در محیط کارخانه از فیبر نوری استفاده کرد.

معایب توپولوژی RING

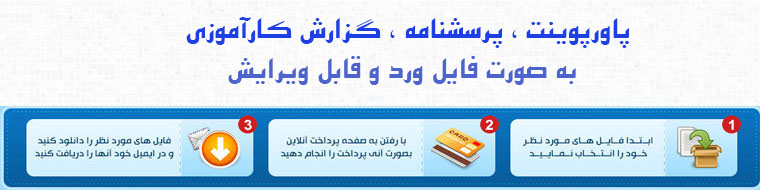

جهت دریافت و خرید متن کامل مقاله و تحقیق و پایان نامه مربوطه بر روی گزینه خرید انتهای هر تحقیق و پروژه کلیک نمائید و پس از وارد نمودن مشخصات خود به درگاه بانک متصل شده که از طریق کلیه کارت های عضو شتاب قادر به پرداخت می باشید و بلافاصله بعد از پرداخت آنلاین به صورت خودکار لینک دنلود مقاله و پایان نامه مربوطه فعال گردیده که قادر به دنلود فایل کامل آن می باشد .

جستجو پیشرفته

پیوندها

- .اعجاز پیام قرآن

- «مجله اینترنتی هفتاد و دو دال، مناسب برای هر سلیقه!»

- Movies

- آموزش بازاریابی

- آموزشگاه برق علم و صنعت

- آوای مهاجرین

- اخلاق اجتماعی

- استادان ما

- استودیو آرا

- انجمن کتابداری

- انگلیسی برای همه

- اولین نشریه تخصصی و بین المللی هنر گرافیک ایران

- بازار فروش دانش

- بازرسی فنی جوش

- برق والکترونیک

- پایان نامه

- پروژه اسمبلی

- پروژه معماری

- پیشینه تحقیق روانشناسی

- پیشینه تحقیق و پایان نامه

- تارنمای رسمی عبدالحمید خدایاری

- تحلیل آماری پایان نامه ها توسط Eviews و SPSS

- تنهاترین تنها

- جدیدترین بازیهای PS Vita و PSP

- جستجوی بصیرت

- حجاب

- حسینیه نت دانلود آثار مذهبی

- خرید وفروش معادن ،مواد معدنی و فلزات ذوبی

- دانلود آنلاین فایل های الکترونیکی

- دفتر چهل برگ من

- دل نوشته هاي يه دختر عاشق

- دنلود رایگان

- دوست خوب

- دیارم چروم

- راهکار های افزایش سئو و بهبود سایت

- رسانه چی ها

- روستای زیبای کرین

- ژنتیک، اصلاح و بیوتکنولوژی

- سایت کارشناسی ارشد و دکتری حسابداری

- شعر مقاومت

- شیشه فلوت/Iran Glass Industry

- عشق-فقط-عشق

- علوم تجربی

- فروشگاه حیوانات مزرعه

- فناوری اطلاعات

- فیلم لاست

- کـلـاسـیـک2000

- کارشناسی خودرو

- کافه معلم

- کافه معمار

- کانون فرهنگی امام زادگان احمد و جعفر(ع) شهر بهمن

- کانون کوه

- کتاب خانه کتاب یاب و کتاب فروشی سالاری

- کتابداری و اطلاع رسان

- گروه تعزيه خواني عاشقان ثارالله زرقان

- گروه مدیریت و مهندسی حِرا

- گلستان جمال

- مداد فضول

- مدیریت بازرگانی ارشد اهواز

- مرجع کسب درآمد از اینترنت

- من و برنامه نویسی

- نم نم وارش

- وبلاگ علمی و فرهنگی گیله مرد

دستهها

- دستهبندی نشده

- رشته آمار

- رشته آموزش ابتدایی

- رشته ادبیات

- رشته ارتباطات

- رشته اقتصاد

- رشته الکترونیک

- رشته برق

- رشته برنامه ریزی درسی

- رشته بهداشت

- رشته پزشکی

- رشته تاریخ

- رشته تاسیسات

- رشته تربیت بدنی

- رشته تغذیه

- رشته جامعه شناسی

- رشته جغرافیا

- رشته جوشکاری

- رشته حسابداری

- رشته حقوق

- رشته حمل و نقل

- رشته داروسازی

- رشته دامپروری

- رشته دامپزشکی

- رشته داندانپزشکی

- رشته رنگرزی

- رشته روانشناسی

- رشته ریاضی

- رشته زبان انگلیسی

- رشته زمین شناسی

- رشته زیست شناسی

- رشته سرامیک

- رشته شیلات

- رشته شیمی

- رشته صنایع دستی

- رشته صنایع غذایی

- رشته طراحی صنعتی

- رشته طراحی فرش

- رشته علوم اجتماعی

- رشته علوم تربیتی

- رشته علوم سیاسی

- رشته عمران

- رشته فرش

- رشته فلسفه

- رشته فیزیک

- رشته کامپیوتر

- رشته کتابداری

- رشته کشاورزی

- رشته گفتار در مانی

- رشته گیاه پزشکی

- رشته متالوژی

- رشته محیط زیست

- رشته مدیریت

- رشته مدیریت آموزشی

- رشته مدیریت بازرگانی

- رشته مدیریت دولتی

- رشته مدیریت صنعتی

- رشته مشاوره

- رشته معارف اسلامی

- رشته معدن

- رشته معماری

- رشته مکانیک

- رشته منابع طبیعی

- رشته مهندسی خاکشناسی

- رشته مهندسی صنایع

- رشته موسیقی

- رشته نساجی

- رشته نقشه کشی

- رشته هنر و گرافیک

- رشته هوا و فضا

- کارآفرینی

- متفرقه

- مهندسی صنایع

آخرین بروز رسانی

-

یکشنبه, ۹ اردیبهشت , ۱۴۰۳

محفوظ می باشد.

محفوظ می باشد.